T: Zasady zabezpieczeń lokalnych.

Zasady grupy (ang. Group Policies) to obiekty zawierające zbiór ustawień konfiguracyjnych systemu. Zasady te obejmują ustawienia dla komputera oraz dla użytkownika. Dzięki zasadom grup można skonfigurować niemal każdy element systemu Windows XP począwszy od instalacji oprogramowania przez konfiguracje środowiska użytkownika po zaawansowane opcje zabezpieczeń. Ustawienia zasad grup są przechowywane w obiektach GPO (ang. Group Policy Object). Obiekty GPO mogą być lokalne dla komputera lub domenowe, przechowywane w usłudze Active Directory. Jeżeli komputer należy do grupy roboczej dotyczą go wyłącznie ustawienie lokalnych zasad grup. Natomiast, gdy należy do domeny, na konfigurację komputera wpływają również obiekty GPO stworzone przez administratora domeny. Wszystkie zasady grupy zostały podzielone na dwie zasadnicze części Konfiguracja komputera i Konfiguracja użytkownika. Pierwsze ustawienia dotyczą parametrów komputera, które są ładowane podczas startu systemu jeszcze przed logowanie użytkownika. Drugie dotyczą ustawień specyficznych dla użytkownika i są ładowane w momencie logowania do systemu.

Dla stacji autonomicznej konfiguracje zabezpieczeń Zasady grupy zapisane są w plikach o nazwie registry.pol w podkatalogach user i machine w katalogu c:\windows\system32\grouppolicy.

Zadanie1:

Przed przystąpieniem do przeglądania zasad zabezpieczeń skorzystaj z narzędzia Pomocy i obsługi technicznej i zapoznaj się z informacjami na następujące tematy:

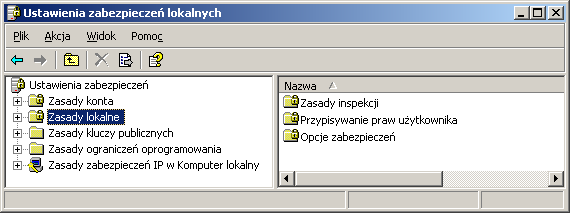

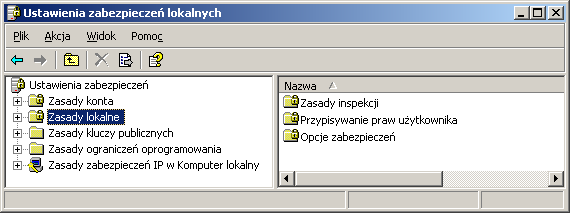

Windows XP zawiera szereg przystawek do konsoli MMC, które ułatwiają zarządzanie obiektami GPO. Jedną z nich jest przystawka Zasady

grupy, którą wykorzystano do utworzenia predefiniowanej konsoli Zasady zabezpieczeń lokalnych (ang. Local security policy). Predefiniowana konsola Zasady zabezpieczeń lokalnych zawiera przystawkę Zasady grupy, jednakże w celu uproszczenia jej obsługi zostały wyłączone niektóre rozszerzenia.

Za pomocą konsoli Zasady zabezpieczeń lokalnych użytkownik z uprawnieniami administratora może dowolnie skonfigurować zasady bezpieczeństwa komputera lokalnego. Zostały one podzielone na następujące grupy:

Każda z ww. grup zawiera listę ustawień, które można konfigurować. Często lista ta jest bardzo obszerna. Poniżej zostały opisane najważniejsze ustawienia oraz ich wpływ na działanie systemu. Do konfiguracji używana jest przystawka konsoli MMC Zasady grupy. Jeżeli wykorzystujesz predefiniowaną konsolę Zasady zabezpieczeń lokalnych, należy pominąć dwa pierwsze człony.

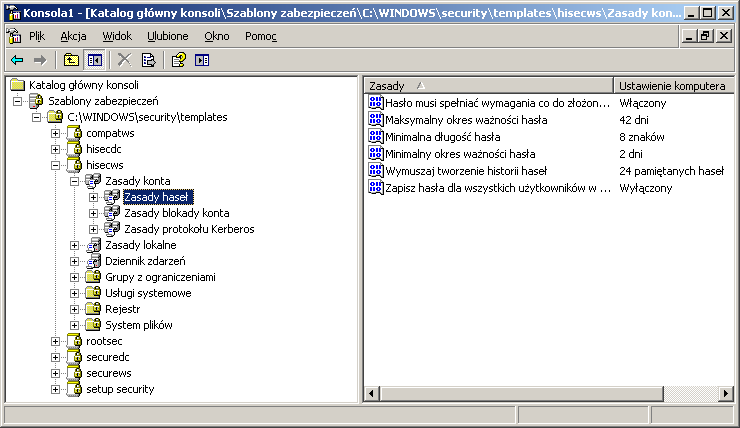

Ustawienia z grupy Konfiguracja komputera => Ustawienia systemu Windows => Ustawienia zabezpieczeń => Zasady konta => Zasady haseł:

Ustawienia z grupy Konfiguracja komputera => Ustawienia systemu Windows => Ustawienia zabezpieczeń => Zasady konta =>Zasady konta:

Ustawienia z grupy Konfiguracja komputera => Ustawienia systemu Windows => Ustawienia zabezpieczeń => Zasady lokalne => Opcje zabezpieczeń:

Ustawienia z grupy Konfiguracja komputera => Ustawienia systemu Windows => Ustawienia zabezpieczeń => Zasady lokalne => Przypisywanie praw użytkownika:

Ustawienia z grupy Konfiguracja użytkownika => Szablony administracyjne => System => Opcje klawiszy CTRL+ALT+DEL:

Każdą zasadę zabezpieczeń można zmodyfikować. Należy jednak przy tym pamiętać, że nieprzemyślana modyfikacja może mieć negatywny wpływ na działanie systemu. Dobrą praktyką jest modyfikowanie zasad na komputerze testowym, zanim zostaną one wprowadzone na komputery pracujące w środowisku produkcyjnym. Aby ustrzec się przed nieoczekiwanymi problemami, zaleca się postępowanie w następujący sposób:

Aby zmodyfikować ustawienia zasad:

Ponieważ bardzo duża ilość ustawień konfiguracyjnych obiektów GPO może sprawiać trudności podczas doboru właściwych wartości dla poszczególnych ustawień, system Windows XP został wyposażony w kilka gotowych szablonów zabezpieczeń oraz narzędzia służące do ich implementacji w systemie. Szablony zabezpieczeń to predefiniowane ustawienia, które występują w postaci plików z rozszerzeniem .inf i umieszczone są w folderze %systemroot%\security\templates. Można je wykorzystywać podczas konfigurowania zasad bezpieczeństwa komputera. Aby było to możliwe, należy stworzyć konsolę zawierającą przystawkę Szablony zabezpieczeń. W konsoli tej zostaną wyświetlone w uporządkowany sposób wszystkie szablony oraz ich ustawienia.

Predefiniowane szablony zabezpieczeń różnią się poziomem bezpieczeństwa, jaki zapewniają zawarte w nich ustawienia. Zostały one tak przygotowane, aby odpowiadały najczęstszym wymaganiom. Katalog %systemroot%\security\templates zawiera szablony, które są przeznaczone dla serwerów i stacji roboczych (końcówka nazwy ws) oraz dla kontrolerów domeny (końcówka nazwy dc).

Wyróżniamy cztery poziomy zabezpieczeń:

Predefiniowane szablony należy traktować jako punkt wyjścia do dalszej konfiguracji. Każdy z predefiniowanych szablonów można zmodyfikować i zapisać jako nowy szablon. Aby to wykonać:

Podczas modyfikacji ustawień użytkownik ma zwykle trzy możliwości. Jeżeli pole wyboru Definiuj w szablonie następujące ustawienie zasad jest niezaznaczone, dane ustawienie będzie niezdefiniowane, co oznacza, że ustawienie to nie zmienia nic w konfiguracji komputera i pozostawia ją bez zmian. W przeciwnym przypadku należy dodatkowo wybrać jedną z dwóch opcji Włączone lub Wyłączone.

Opisana powyżej procedura modyfikacji ustawień nie dotyczy wszystkich zasad. Niektóre zasady wymagają dodatkowej konfiguracji np. wpisania ilości dni lub innych parametrów typu liczbowego lub tekstowego.

Po zapisaniu na liście dostępnych szablonów pojawi się nowa pozycja.

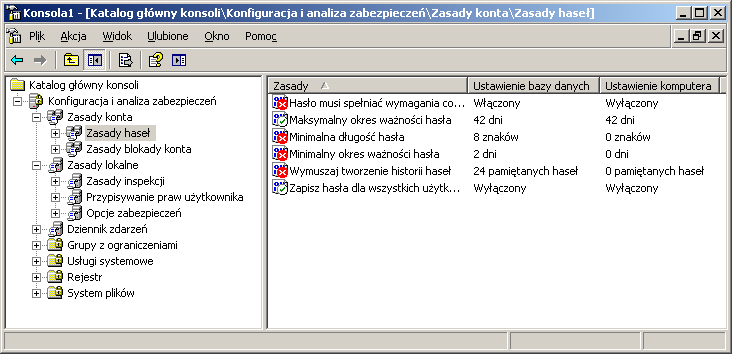

Kolejnym narzędziem, które oferuje duże możliwości konfiguracji zabezpieczeń systemu jest przystawka Konfiguracja i analiza zabezpieczeń. Jest to narzędzie służące do porównywania aktualnych ustawień komputera z tymi, które są zawarte w szablonie bez wpływu na bieżącą konfigurację. Narzędzie to jest szczególnie przydatne podczas tworzenia i testowania nowych ustawień i (lub) szablonów. Aby skorzystać z Konfiguracji i analizy zabezpieczeń, należy dodać do konsoli odpowiednią przystawkę (można wykorzystać konsolę stworzoną do konfiguracji i przeglądania szablonów). Analiza polega na porównaniu ustawień komputera lokalnego z alternatywną konfiguracją pobraną z szablonu i przechowywaną w osobnej utworzonej specjalnie do porównania bazie (plik .sdb).

Aby porównać dwie konfiguracje zabezpieczeń:

Rozpocznie się porównywanie dwóch konfiguracji, na ekranie będzie widoczne okno przedstawiające aktualnie analizowane elementy oraz stan zaawansowania operacji. Po zakończeniu procesu analizy należy sprawdzić jej wyniki, przeglądając ustawienia w oknie szczegółów.

Okno szczegółów zawiera trzy kolumny: Zasady - w której znajduje się nazwa analizowanej zasady, Ustawienie bazy danych - gdzie wyświetlane jest ustawienie pobrane z bazy .sdb oraz Ustawienie komputera - zawierające parametry pobrane z komputera lokalnego. Przed nazwą każdej zasady umieszczona jest ikona, która przedstawia wynik analizy. Jeżeli ikona zawiera na czerwonym tle znak x, oznacza to, iż ustawienie komputera jest mniej bezpieczne niż ustawienie proponowane w szablonie. W przypadku, gdy ikona zawiera zielony haczyk na białym tle, oznacza to, że ustawienia bazy i komputera są identyczne. Ikona ze znakiem zapytania informuje o tym, że nie została przeprowadzona analiza tej zasady, gdyż w ustawieniach komputera nie została ona w ogóle określona i program nie miał możliwości porównania. Jeżeli ikona nie zawiera żadnych dodatkowych symboli, oznacza to, że zasada nie została zdefiniowana w bazie i nie można było zrobić porównania.

Jeżeli ustawienia proponowane nie są odpowiednie, można je zmodyfikować, klękając na wybraną zasadę prawym klawiszem myszy i wybierając z menu podręcznego Właściwości.

Wprowadzane zmiany są zapisywane w bazie. Aby sprawdzić, jak wypada porównanie zmienionych zasad z zasadami komputera lokalnego, należy ponownie uruchomić analizę.

Gdy ustawienia odpowiadają wymaganiom bezpieczeństwa, można je zastosować na komputerze lokalnym. Aby to zrobić:

Nastąpi przekonfigurowanie ustawień komputera zgodnie z ustawieniami w bazie .sdb.

Jeżeli zdefiniowane ustawienia mają być zastosowane również na innych komputerach, np. gdy w sieci jest wprowadzany standard zabezpieczeń dla wszystkich stacji roboczych, by nie analizować i zmieniać ustawień ręcznie na każdej stacji od początku, można wykorzystać narzędzie Konfiguracja i analiza zabezpieczeń do wyeksportowania nowego szablonu. Aby to zrobić:

Został zapisany nowy plik szablonu, który można wykorzystać na innych komputerach w celu ich przekonfigurowania. Aby to zrobić, należy wykorzystać narzędzie Konfiguracja i analiza zabezpieczeń, a stworzony szablon wykorzystać jako źródło ustawień dla bazy danych lub skorzystać z Zasady zabezpieczeń lokalnych w celu załadowania szablonu. Aby to zrobić:

Zostaną załadowane do ustawień lokalnego komputera ustawienia pobrane z szablonu.

Zarządzanie zasadami zabezpieczeń można prowadzić także z poziomu Wiersza polecenia. Operacje wykonywane w wierszu polecenia umożliwiają konfigurację zabezpieczeń przy wykorzystaniu skryptów. Polecenie, które jest wykorzystywane do zarządzania zabezpieczeniami to secedit.exe. To polecenie posiada kilka funkcji, które nie są dostępne z poziomu graficznego interfejsu użytkownika. Jedną z takich funkcji jest manualne odświeżanie zasad zabezpieczeń.

Za pomocą polecenia secedit.exe można wykonać pięć operacji:

Zadanie2:

Zapoznaj się z zawartością następującej witryny internetowej

http://www.microsoft.com/poland/technet/bazawiedzy/centrumrozwiazan/cr297_01.mspx.

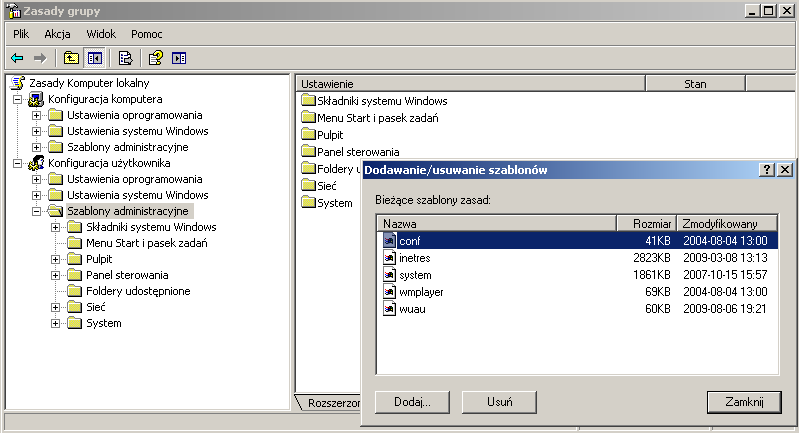

Szablony administracyjne w systemie Windows XP stanowią obszary ustawień dostępnych poprzez edytor Zasady grupy. Domyślne szablony administracyjne wykorzystane do konfiguracji zabezpieczeń systemu Windows XP są zapisane postaci plików z rozszerzeniem .adm w katalogu C:\Windows\system32\GroupPolicy\Adm:

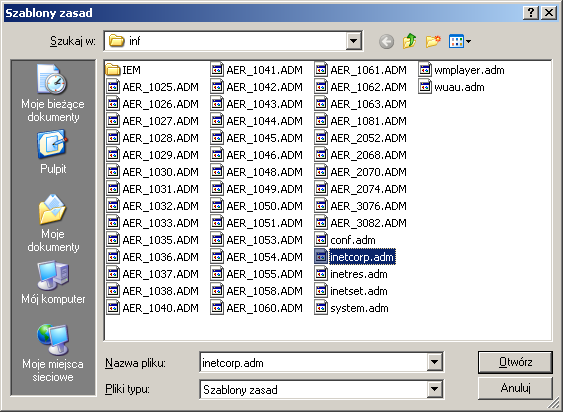

W systemie Windows zestaw plików z dostępnymi szablonami administracyjnymi możliwymi do zainstalowania w edytorze zasad zabezpieczeń znajdują się w katalogu C:\Windows\inf.

Zadanie3:

Odszukaj w zasobach sieci Internet pliki .adm pozwalające na konfigurację opcji zabezpieczeń dla pakietu biurowego MS Office.

Do zaktualizowania wprowadzonych zmian w zasadach zabezpieczeń grup należy użyć polecenia:

Do przywrócenie bazy z ustawieniami zabezpieczeń należy użyć polecenia: